Instagram obchodzi jedenastą rocznicę swojego istnienia. W ciągu tego czasu z niewielkiego serwisu do udostępniania zdjęć stał się on jednym z najpopularniejszych portali społecznościowych na świecie. Dzisiaj użytkownicy tej platformy mogą buszować w sklepach internetowych, spotykać podobnie myślące osoby, umawiać się do fryzjera, a nawet poznać miłość swojego życia. Zważywszy na to, jak wiele osób na świecie odwiedza Instagram każdego dnia, eksperci z firmy Kaspersky postanowili przypomnieć, jak uniknąć potencjalnych zagrożeń dla bezpieczeństwa danych osobowych, aby czerpać czystą przyjemność z tego serwisu.

Badacze z firmy Kaspersky odkryli zaawansowanego trojana BloodyStealer, sprzedawanego na forach darknetu i wykorzystywanego do kradzieży kont graczy na popularnych platformach do gier, takich jak Steam, Epic Games Store czy EA Origin. Wyposażony w funkcje, które utrudniają wykrycie oraz analizowanie go, jak również w kilka interesujących możliwości, a do tego oferowany w niskiej cenie subskrypcyjnej, BloodyStealer to doskonały przykład zagrożeń, z jakimi stykają się gracze online.

Dążąc do większej transparentności, Kaspersky opublikował informacje na temat zapytań dotyczących danych oraz ekspertyzy technicznej otrzymanych od agencji rządowych, organów ścigania oraz użytkowników w 2020 r. i pierwszej połowie 2021 r.

Liczba użytkowników atakowanych trojanem bankowym QakBot wzrosła w pierwszych siedmiu miesiącach 2021 r. o 65% (do niemal 17,5 tysiąca) w porównaniu z analogicznym okresem w ubiegłym roku. Ten wzrost aktywności skłonił badaczy z firmy Kaspersky do przeanalizowania zmian w nowych wersjach tego szkodliwego programu.

Według zespołu ICS CERT firmy Kaspersky niemal jeden na trzy komputery przemysłowe stanowił cel szkodliwej aktywności w pierwszej połowie 2021 r. W okresie tym cyberprzestępcy intensywnie wykorzystywali różne rodzaje oprogramowania spyware oraz szkodliwych skryptów podczas przeprowadzania swoich ataków. Tego rodzaju zagrożenia stanowią duże wyzwanie dla przemysłowych systemów sterowania.

Badacze z firmy Kaspersky wykryli FMWhasapp – szkodliwą wersję popularnej, nieoficjalnej modyfikacji dla komunikatora WhatsApp. Rozprzestrzenia ona trojana mobilnego Triada, który pobiera inne szkodliwe narzędzia, wyświetla uciążliwe reklamy, dodaje użytkowników do płatnych subskrypcji i przechwytuje wiadomości SMS.

Badacze z firmy Kaspersky przyjrzeli się ewolucji spamu i phishingu w drugim kwartale bieżącego roku. Od ponad roku oszuści intensywnie wykorzystują

chaos związany z przesyłkami, aby skłonić użytkowników do otwarcia odnośników w phishingowych wiadomościach e-mail. W minionym kwartale trend ten utrzymał się. Co więcej, cyberprzestępcy stali się bieglejsi w tłumaczeniu swoich treści spamowych na różne języki. Wzrosła liczba fałszywych faktur, które były wystawiane na całym świecie i dotyczyły wszelkich płatności, od cła po koszty wysyłki. W przypadku takich wiadomości ofiary były często przekierowywane na fałszywą stronę internetową, gdzie mogły nie tylko stracić pieniądze, ale również ujawnić swoje dane dotyczące karty kredytowej.

Aby lepiej zrozumieć, w jaki sposób oszuści wykorzystują obecne wyzwanie epidemiologiczne, eksperci z firmy Kaspersky przeanalizowali wiadomości spamowe związane z pandemią oraz strony phishingowe przygotowane przez cyberprzestępców w celu kradzieży danych uwierzytelniających użytkowników. Od marca 2020 r. do lipca 2021 r. technologie firmy Kaspersky udaremniły ponad milion prób odwiedzenia takich stron przez użytkowników.

W drugim kwartale 2021 r. łączna liczba ataków DDoS zmniejszyła się o 38,8% w porównaniu z analogicznym okresem 2020 r. oraz o 6,5% w stosunku do pierwszych trzech miesięcy bieżącego roku. Chiny znalazły się na pierwszym miejscu zestawienia krajów z największą liczbą serwerów, z których przeprowadzano ataki na urządzenia Internetu Rzeczy. Pierwsze miejsce na liście najczęściej atakowanych krajów zajęły Stany Zjednoczone, przed Chinami i – po raz pierwszy w historii – Polską. Najdłuższy atak DDoS w drugim kwartale 2021 r. trwał aż 776 godzin (ponad 32 dni).

Ze zanonimizowanych metadanych dostarczonych dobrowolnie przez klientów usługi Kaspersky MDR wynika, że jeden na dziesięć (9%) możliwych do uniknięcia incydentów naruszenia cyberbezpieczeństwa może spowodować poważne zakłócenia lub nieautoryzowany dostęp do zasobów klienta. Przeważająca większość incydentów (72%) miała średni poziom krytyczności. To oznacza, że zagrożenia te, gdyby nie zostały wykryte przez technologie bezpieczeństwa, wpłynęłyby na wydajność zasobów lub mogłyby doprowadzić do nadużycia danych.

Z rocznym opóźnieniem rozpoczęły się Letnie Igrzyska Olimpijskie 2020 w Tokio. Tym razem wszystkie konkurencje rozegrają się bez udziału widzów. W ten sposób ograniczone zostaną zagrożenia fizyczne – z punktu widzenia zdrowia oraz cyberbezpieczeństwa (takie jak kradzież danych z wykorzystaniem luk w zabezpieczeniach publicznej sieci Wi-Fi w obiektach sportowych). Jednak kibice sportowi powinni mieć się na baczności, ponieważ cyberprzestępcy będą stosowali różne oszustwa online wykorzystujące ich chęć obejrzenia igrzysk olimpijskich. Aby uzyskać pełniejszy obraz tego, w jaki sposób oszuści próbują zarobić na zainteresowaniach widzów, eksperci z firmy Kaspersky przeanalizowali strony phishingowe związane z igrzyskami, które zostały stworzone w celu kradzieży danych uwierzytelniających użytkowników.

Od kilkudziesięciu lat świat szybko podąża w kierunku cyfryzacji, która wkracza również do sfery randkowania. W niektórych państwach aplikacje randkowe

stały się najpopularniejszym sposobem na poznanie nowych osób. Trudno też wyobrazić sobie komunikację współczesnych par bez mediów społecznościowych. Istnieje jednak druga strona medalu: kiedy miłość przenosi się do świata cyfrowego, powstaje zagrożenie związane z gromadzeniem i publicznym ujawnieniem danych osobowych (zjawisko to nosi nazwę „doxing”). Specjaliści z firmy Kaspersky przeprowadzili ankietę, aby dowiedzieć się, jakie są główne zagrożenia i obawy użytkowników podczas randkowania online. Okazało się, że co szósty z nich doświadczył doxingu.

Badacze z firmy Kaspersky przyjrzeli się atakom phishingowym przeprowadzanym z użyciem komunikatorów na urządzeniach z Androidem. Najwięcej szkodliwych odsyłaczy wykrytych w okresie od grudnia 2020 r. do maja 2021 r. wysłano za pośrednictwem aplikacji WhatsApp (89,6%) oraz Telegram (5,6%). Na trzecim miejscu znalazł się Viber (z udziałem 4,7%) oraz Hangouts (z udziałem poniżej jednego procenta). Wśród państw z najwyższą liczbą ataków phishingowych znalazła się Rosja (46%), Brazylia (15%) oraz Indie (7%). Na całym świecie odnotowywano 480 prób ataków dziennie.

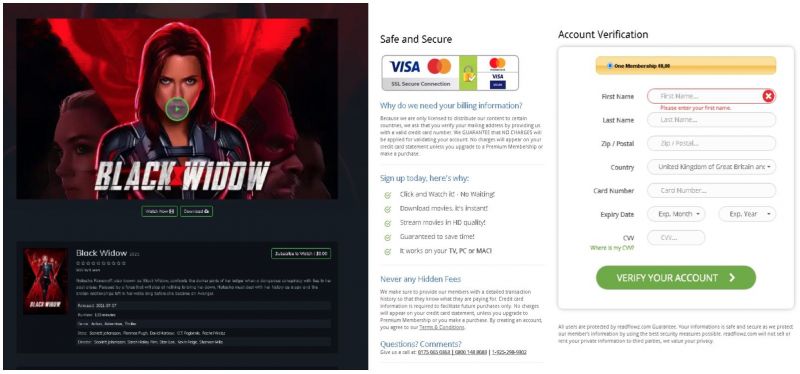

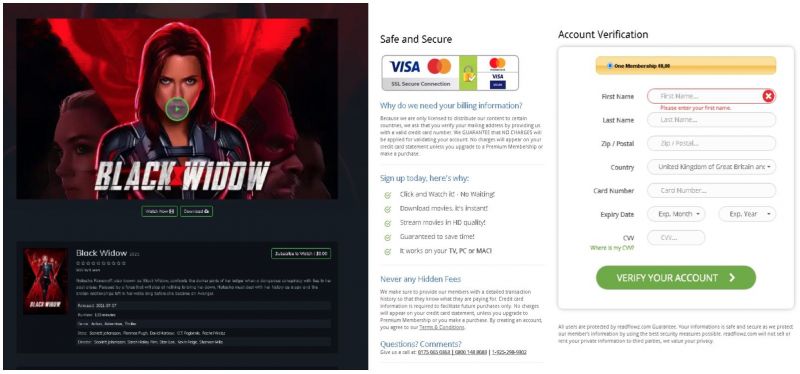

Po kilkukrotnej zmianie daty premiery z powodu pandemii świat w końcu będzie mógł obejrzeć długo oczekiwany film pt. „Czarna Wdowa”. W obliczu restrykcji nałożonych w związku z koronawirusem organizatorzy zdecydowali się na istotny krok – premiera Czarnej Wdowy odbędzie się jednocześnie w kinach oraz serwisach streamingowych. Badacze z firmy Kaspersky informują, że przeniesienie premiery do internetu wzmogło zainteresowanie tym filmem nie tylko wśród kinomaniaków, ale również oszustów.

W 2020 roku, gdy państwa na całym świecie zmuszone były wprowadzić lockdown, gwałtownie wzrosła liczba graczy, co naturalnie przyciągnęło uwagę cyberprzestępców, którzy szukali sposobów wykorzystania tego trendu dla osobistych korzyści. Badacze z firmy Kaspersky przyjrzeli się ewolucji tych zagrożeń na przestrzeni półtora roku.